更多“安全威胁来自外部的有()。”相关的问题

更多“安全威胁来自外部的有()。”相关的问题

A.对外部劳动力市场的开放程度高, 内部晋升竞争程度也高,员工就业安全受到来自外部竞争和内部竞争的双重威胁

B.对外部劳动力市场的开放程度高,而内部晋升竞争程度低,员工就业安全的主要威胁来自外部竞争

C.对外部劳动力市场的开放程度低,内部晋升竞争程度也低,员工就业安全受到的威胁很小

D.对外部劳动力市场的开放程度低,但是内部晋升竞争程度高,员工的就业安全主要取决于其在组织中的表现

A.Morrison

B.Wm.$*F2m5

C.27776394

D.wangjing1977

A.第一级

B.第二级

C.第三级

D.第四级

A、通过网络监听、获取口令文件、社会工程

B、通过网络监听、强制口令破解、网络钓鱼

C、通过网络监听、基于网络账号口令破解、通过网络欺骗

D、通过网络监听、基于网络账号口令破解、社会工程

A.NIP0OO不支持SSL流量威胁检测

B.威胁检测后的流量不加密直接发送给服务器

C.NIP可以直接对SSL加密进行破解并检测

D.经过了“解密”、“威胁检测”、“加密”这样的过程

A.防火墙可以解决来自内部网络的攻击

B.防火墙可以防止受病毒感染的文件的传输

C.防火墙会削弱计算机网络系统的性能

D.防火墙可以防止错误配置引起的安全威胁

A.负责组织落实国家及行业主管部门有关网络运行维护、网络安全保障方面的方针、政策、规定和要求

B.负责明确全网运行维护的目标、网络及业务的主要指标,制定网络维护及网络安全管理制度、维护流程、考核办法,组织各级维护部门落实相关制度要求,并对执行情况进行跟踪、监督、分析、评估、考核

C.负责组织保障网络的安全稳定运行,组织防御、监测、处置来自内部和外部的网络安全风险及威胁,保护关键信息基础设施免受攻击、侵入、干扰和破坏

D.组织维护专业人才队伍建设,织人才选拔、培养、使用和考核,开展技术培训和岗位技能认证

Wlan无线网络的安全威胁有

A 外部人员可以通过无线网络绕过防火墙,对公司网络进行非授权存取

B 无线网络传输的信息没有加密或者加密很弱,易被窃取、窜改和插入

C 无线网络易被拒绝服务攻击(DOS)和干扰

D 内部员工可以设置无线网卡为P2P模式与外部员工连接

题目来源:1月6日下午安徽省合肥市面试考题

试讲题目

1.题目:信息安全问题

2.内容:

随着信息技术的广发应用及迅猛发展,人们的各种信息活动更多地通过以计算机及网络为主体的信息系统进行,信息安全越来越依赖于信息系统的安全。然而以计算机及网络为主体的信息系统有其本身的脆弱性,存在来自各方面的安全威胁,信息安全问题日益突出。

案例1:美国NASDAQ事故

1994年8月1日,由于一只松鼠通过位于康涅狄格网络主计算机附近一条电话线挖洞,造成电源紧急控制系统损坏,NASDAQ电子交易系统日均过超过3亿股的股票市场暂停营业近34分钟。

案例2:美国纽约银行EFT损失

1985年11月21日,由于计算机软件的错误,造成纽约银行与美联储电子结算系统收支试讲题目失衡,发生了超额支付,而这个问题一直到晚上才被发现,纽约银行当日账务出现230亿短款。

案例3:江苏扬州金融盗窃案

1998年9月,某兄弟两人通过在工行储蓄所安装遥控发射装置,侵入银行电脑系统,非法取去26万元。这是被我国法学界称为全国首例利用计算机网络盗窃银行巨款的案件。

案例4:一学生非法入侵169网络系统

一位高中学生出于好奇心理,在家中使用自己的电脑,利用电话拨号上了169网,使用某账号,又登录到169多媒体通讯网中的两台服务器,从两台服务器上非法下载用户密码口令文件,破译了部分用户口令,并进行了非法操作,删除了部分系统命令,造成主机硬盘中的用户数据丢失的严重后果。该生被所在地人民法院判处有期徒刑一年,缓刑两年。

案例5:病毒入侵导致战争失败

A国正在准备对B国实施空中打击,B国军方刚好从C国公司定购了一批新式打印机,准备与本国防空指挥系统安装在一起。A国情报部门很快截获了这一信息,认为这是一次难得的实施病毒攻击的机会,紧急制定了一个病毒攻击谢幕,令其特工人员神不知鬼不觉地更换了B国打印机内的数据处理芯片,以功能相同却带有病毒的芯片取而代之。致命战争开始当夜,B国防空指挥系统瘫痪,A国的偷袭一举成功。

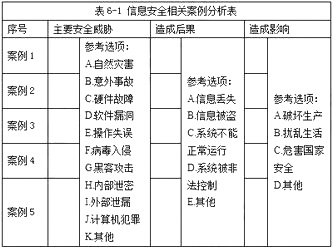

任务:阅读以上案例,分析信息安全的威胁来自哪些方面,会造成怎样的后果,并填写表6-1。

交流:

(1)结合上述案例或根据你的经验,小组讨论以计算机及网络为主体的信息系统可能存在哪些方面的安全威胁,会带来怎样的后果,如何预防。

(2)谈谈开发有完全自主产权的信息系统(包括硬件和软件)对维护国家信息安全有何意义。

3.基本要求:

(1)要有导入环节。

(2)要有合理的预设。

(3)要和学生完成课后交流。请在10分钟内完成试讲。

答辩题目

1.网络是什么?

2.网络发展经历了哪几个阶段,分别是什么?

如果结果不匹配,请

如果结果不匹配,请